Группа ученых обнародовала исследование нового метода похищения паролей людей. Однако экстремальные условия, необходимые для успеха, означают вероятность того, что эта атака будет когда-либо использоваться, где-то между астрономическим и нулевым шансом.

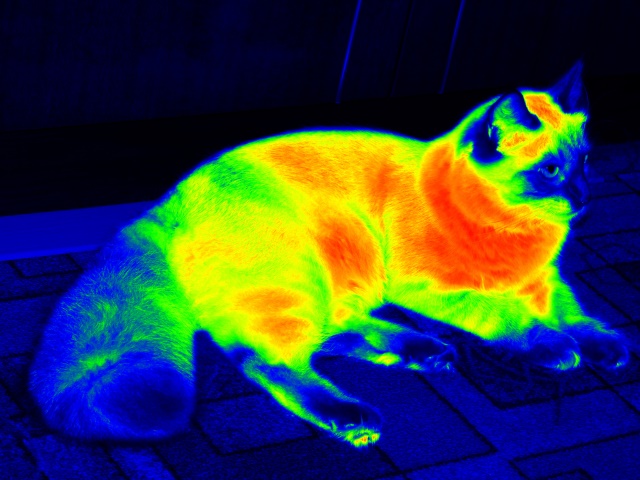

Исследователи из Калифорнийского университета в Ирвайне, на этой неделе раскрыли атаку, метод, используемый для захвата паролей пользователей посредством тепловидения. Наука, стоящая за атакой, известной как Thermanator, может показаться очевидной и понятой, но тем не менее, размышления над типами сценариев, в которых она может быть применена, по-прежнему остаются довольно интересным упражнением.

Суть Thermanator довольно проста: человек вводит свой пароль, а затем изображение клавиатуры захватывается с помощью инфракрасной камеры с тепловизором. Интенсивность тепла на клавишах регистрируется по-разному в зависимости от того, в каком порядке они были нажаты. Однако атака довольно сложна, потому что она требует не только незаметности при фотографировании клавиатуры - в течение 45 секунд, в оптимальных обстоятельствах, но и необходимостью убеждения человека немедленно прекратить касаться клавиатуры после ввода пароля.

Честно говоря, существует так много более простых способов украсть пароль. Тем не менее, есть несколько свойств теплового излучения, которые делают эту атаку забавной и интересной, даже если она немного нереалистична.

Первое, что нужно знать, это то, что количество тепла, передаваемого между человеческим пальцем и клавишей на клавиатуре, полностью зависит от применяемого давления. Исследователи обнаружили, что с помощью правильного устройства - термографической камеры - вы можете легко отличить клавиши, которые были нажаты или не нажаты, или те, до которых только что был приложен палец.

Конечно, сегодня есть клавиатуры, которые требуют очень малого давления пальца. Например, для переключателей Cherry MX Black требуется сила всего 60 сантиньютонов (cN) для активации (примерно 60 грамм). Предполагая, что вы воспользуетесь этим, количество тепла, которое будет проведено, будет уменьшено по сравнению с вашей обычной и посредственной клавиатурой Logitech, снятой с полки в обычном супермаркете. Ничто из этого не имеет значения, конечно, если злоумышленник может сделать моментальный снимок клавиатуры в первые несколько секунд.

Немного информации. Cherry MX Black – переключатели равномерного нажатия, направлены на борьбу против фиктивных нажатий, так как для достижения точки срабатывания приходится приложить больше усилий, если сравнивать с другими переключателями серии Cherry MX. Момент срабатывания и опускания расположена на одном и том же уровне, что позволяет осуществлять многократные нажатия за короткий отрезок времени. Переключатели характеризуются равномерным ходом. Глубина хода составляет 2 мм до срабатывания, и 4 мм до упора. Стоит заметить то, что Cherry MX Black не имеет отдачи, и нет четкого звукового щелчка, то есть при срабатывании пружины абсолютно не слышен характерный «кликающий» звук. Благодаря таким особенностям, эти переключатели отлично подходят для игр и пользуются спросом у поклонников игр. Все типы переключателей производства компании Cherry характеризуются внушительным ресурсом нажатий равным 50 млн., в то время как клавиатуры мембранного типа имеют гораздо меньший срок службы. Фото: CC by 3.0

Это кажется очевидным, но тепло, переданное объекту, охлаждается в течение периода времени, зависящего от количества проводимого тепла и температуры окружающей среды объекта. Как уже упоминалось, количество передаваемого тепла, необходимого для атаки Thermanator, зависит от величины давления, приложенного к клавиатуре. Но эффект охлаждения - это то, что абсолютно важно для Thermanator. Потери тепла почти мгновенно наблюдаются. Это означает, что если 10 клавиш нажимаются быстро, порядок, в котором они были нажаты, обнаруживается только в течение очень короткого периода времени.

Сколько времени требуется для охлаждения? Дольше, чем вы думаете. Но чтобы точно зафиксировать пароль, необходимо рассмотреть ряд других переменных, в том числе, насколько хорошо пользователь печатает и сложность самого пароля.

По словам исследователей, пароль «12341234» можно восстановить до истечения 45 секунд после его ввода печатанием одним или двумя пальцами. То есть, человек, который не останавливает пальцы на опорном ряде клавиш (для пальцев оператора при работе с клавиатурой). Пользователи, которые печатают как профессиональные машинистки, чьи пальцы опираются на опорный ряд, менее уязвимы для атаки, потому что они постоянно передают тепло случайным клавишам по мере ввода ими пароля.

И поэтому, наихудший пароль плохо печатающего юзера остается уязвимым в течение относительно длительного периода времени, а достаточно сложный пароль, введенный отлично печатающим юзером (например: «jxM#1CT»), может быть восстановлен только в течение примерно 14-19 секунд. Это очень короткое временное окно, для того чтобы незаметно снять изображение клавиатуры, при этом отвлекая человека, чтобы он отвел руки от клавиатуры.

Очевидно, что обстоятельства, при которых такая атака, этот сложный вариант, скорее всего, будет использоваться, будет включать человека, ответственного относительно безопасности, пароль которого не может быть получен более простым способом, например, посредством фишинговой атаки или с использованием программы кейлоггера. Если цели атаки не настолько глупы, чтобы попасться на более легкий вектор атаки, вероятность того, что они будут использовать сложный пароль, будет определенно выше.

Более того, если атака Thermanator не является инсайдерской угрозой, т. е. осуществляемой коллегой или кем-то еще, чье присутствие не бросается в глаза, то здесь всегда есть вопрос проникновения в эту зону и незаметного применения инфракрасной тепловизионной видеокамеры FLIR (forward-looking infrared radar).

Тепловизионные камеры становятся все более миниатюрными. На фото профессиональная тепловизионная камера для смартфонов FLIR ONE Pro, модель FLIR ONE Gen 3 Pro - iOS. Фото: CC by 3.0

Снимок, сделанный тепловизором FLIR. Фото: CC by 3.0

Есть несколько вариантов смягчения ситуации для любого пользователя, например трудно не заметить человека, стоящего прямо через плечо с тепловой камерой. И еще например, один из субъектов, участвовавших в исследовании Thermanator, имел акриловые ногти на пальцах и не оставил никакого измеримого количества термического остатка. Если ногти на самом деле не ваша вещь, есть гораздо более простой метод: после того, как вы наберете свой пароль и нажмите клавишу enter, просто проведите своей рукой по всем клавишам, оставив тепловой осадок повсюду.

Для 99,999 процентов пользователей, единственный раз, когда они, вероятно, увидят атаку Thermanator, это во время просмотра кинофильма «Миссия невыполнима» (Mission Impossible). Но это также может означать, что это круто.

Источник: Gizmodo